Gooligan

CheckPoint指出,「Gooligan」惡意程式其實是「GhostPush」病毒的變種,遭到「Gooligan」惡意程式攻擊的高危險Android版本為2012年推出的Android4和 ...,Gooligan與其他惡意軟件相似,它為了可以安裝其他欺詐的惡意軟件,會取得管理員權限和盜取Google登入憑證,受...

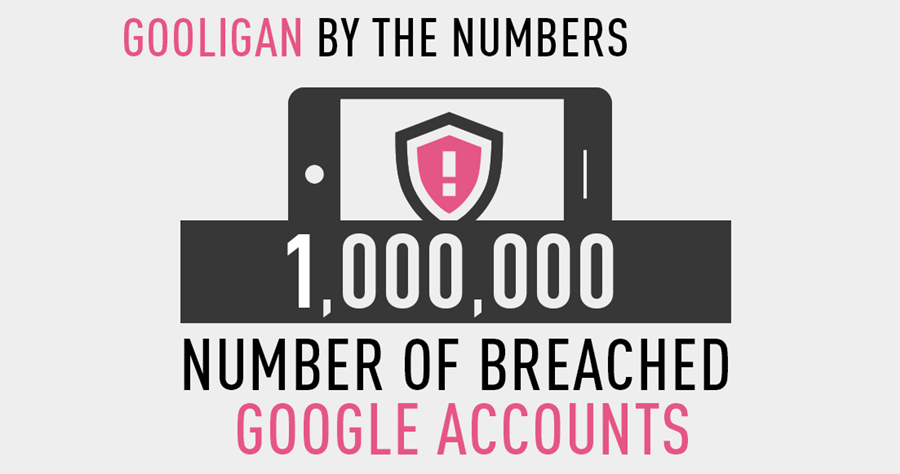

逾百萬Google 帳號遭入侵! 速查自己有無中伏

有網絡安全公司指,一個名叫Gooligan的惡意軟件已透過Android裝置入侵逾百萬個Google帳號。該惡意軟件透過其他惡意程式或者釣魚攻擊入侵,盜取帳戶 ...

** 本站引用參考文章部分資訊,基於少量部分引用原則,為了避免造成過多外部連結,保留參考來源資訊而不直接連結,也請見諒 **

![Rushy - Hooligan [Music Video]](Directed by Don Prod Prod. by Dokim Where to find Rushy: https://www.instagram.com/rushyfromthe3/ https://www.tiktok.com/@rushyfromthe3 ...)